สวัสดีครับ สำหรับผู้ประกอบการทุกท่านที่มีเว็บไซต้ WordPress อยู่ วันนี้เรามีอะไรน่าสนใจมาเล่าสู่กันฟัง เมื่อไม่นานมานี้ ทีมของเราได้มีโอกาสอ่านรายงาน State of WordPress Security 2024 Whitepaper เกี่ยวกับภาวะความปลอดภัยใน WordPress ecosystem จากทาง Patchstack ซึ่งหลายคนน่าจะรู้จักกันดีอยู่แล้วว่า Patchstack เป็นพาร์ทเนอร์ที่เราไว้ใจในการเลือกใช้งานโดยมีชื่อเสียงโด่งดังในด้านความปลอดภัยของ WordPress เรียกว่าฝีมือระดับพระกาฬและผู้ก่อตั้งก็เป็นคนที่น่าเชื่อถือมาก

Patchstack คือใครและทำไมสำคัญต่อความปลอดภัยเว็บไซต์

ก่อนที่เราจะเริ่มพูดถึงเนื้อหาในรายงาน Whitepaper ประจำปี 2024 ของ Patchstack ที่ร่วมมือกับ Sucuri กัน เรามาทำความรู้จักกับ Patchstack กันสักนิดก่อนดีกว่า Patchstack คือบริษัทด้านความปลอดภัยของ WordPress ชั้นนำระดับโลก ก่อตั้งขึ้นในปี 2019 โดยคุณ Oliver Sild และทีมงานผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์ที่หลงใหลใน WordPress และต้องการยกระดับความปลอดภัยอย่างถูกกิจลักษณะ

พวกเขาเป็นพาร์ทเนอร์ที่ได้รับความไว้วางใจจากผู้ให้บริการโฮสติ้ง WordPress ชั้นนำด้วยการเป็นผู้ออก CVE (Common Vulnerabilities and Exposures) ที่ใหญ่ที่สุดในโลก และได้รับการยอมรับจากชุมชนผู้พัฒนา WordPress ในฐานะผู้เชี่ยวชาญด้านความปลอดภัยที่น่าเชื่อถือและเป็นผู้ให้ในวงการเสมอมาทั้งความรู้และการ Discussion ที่เกิดประโยชน์ในเหตุการณ์ต่าง ๆ

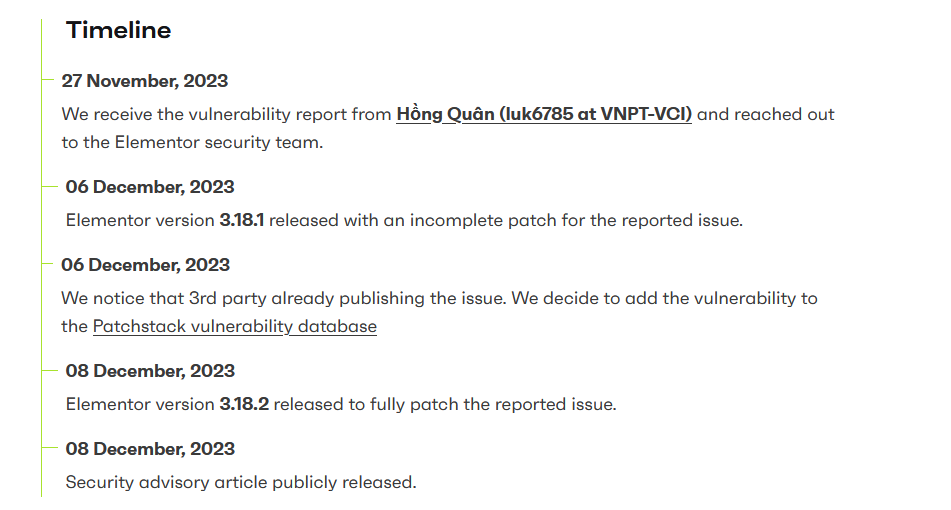

สิ่งที่ทำให้ Patchstack ได้รับความเคารพนับถือก็คือความมุ่งมั่นในการค้นหาและแก้ไขช่องโหว่อย่างจริงจัง พร้อมทั้งปฏิบัติตามกระบวนการเปิดเผยช่องโหว่อย่างมีจริยธรรม (Ethical Vulnerability Disclosure) ซึ่งประกอบด้วย

- การรายงานช่องโหว่ให้นักพัฒนา Plugin และ Theme ให้ทราบอย่างเป็นความลับ (ป้องกันแฮคเกอร์รู้ก่อนออกแพทช์แก้นั่นเอง)

- ให้เวลานักพัฒนาเพียงพอในการแก้ไขปัญหาก่อนที่จะเปิดเผยข้อมูลสู่สาธารณะ

- ประสานงานกับนักพัฒนาเพื่อจัดทำรายงานการเปิดเผยช่องโหว่ร่วมกัน

- หลังจากที่มีการออก Security Patch แล้วจึงเปิดเผยรายละเอียดเกี่ยวกับช่องโหว่สู่สาธารณะ

โดยปกติแล้ว Patchstack จะให้เวลานักพัฒนาประมาณ 30 วันนับจากวันที่รายงานไปเพื่อแก้ไขช่องโหว่ ก่อนที่พวกเขาจะเปิดเผยข้อมูลสู่สาธารณะ แต่ก็มีความยืดหยุ่นตามความจำเป็นเพื่อให้มั่นใจว่านักพัฒนามีเวลาเพียงพอในการแก้ไขครับ นี่ทำให้ Patchstack ได้รับความไว้วางใจเป็นอย่างมากสำหรับการปฏิบัติอย่างเคร่งครัด

บอกเล่ารายงาน State of WordPress Security 2024

ปีที่ผ่านมา Patchstack ได้เพิ่มรายงานการพบช่องโหว่ใหม่ ๆ (vulnerability) เข้าไปในฐานข้อมูลของพวกเขาถึง 5,948 รายการ เพิ่มขึ้นถึง 24% จากปี 2022 และยังรายงานถึงปลั๊กอินและธีมที่ถูกผู้พัฒนาทอดทิ้งไม่ยอมอัปเดตถึง 827 ตัวให้ทีมพัฒนาหลักของ WordPress รับทราบ ซึ่ง 58% ของปลั๊กอินเหล่านั้นก็ถูกนำออกจากคลังปลั๊กอินอย่างถาวรไปแล้ว นี่แสดงให้เห็นว่ามีปลั๊กอินจำนวนมากขึ้นเรื่อย ๆ ที่ถูกทิ้งร้างและกลายเป็นความเสี่ยงด้านความปลอดภัย (การตรวจสอบคุณสมบัติซอฟต์แวร์ที่จะติดลงบน WordPress ของลูกค้าจึงสำคัญมากซึ่งเราให้ความสำคัญโดยตลอดครับ)

ความตื่นตัวเรื่องความปลอดภัยของนักทำเว็บไซต์

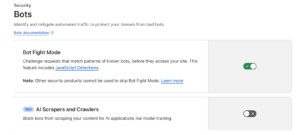

ในขณะเดียวกันคอมมูนิตี้ผู้พัฒนา WordPress ก็มีความรู้ด้านความปลอดภัยที่เพิ่มขึ้นด้วยโดยมีแรงขับเคลื่อนจากกฎระเบียบใหม่ ๆ ในปี 2024 เช่น PCI DSS 4.0, EU Cyber Resilience Act และ US Securing Open-Source Software Act เป็นต้น นักพัฒนาและผู้ใช้เริ่มหันมาใช้วิธีการรักษาความปลอดภัยแบบเชิงรุก (proactive) และเป็นชั้น (layered security) มากขึ้น (แทนที่จะพึ่งพาโซลูชันแบบครบวงจรที่อาจนำไปสู่การตั้งรับแบบไม่รู้จบครับ)

ในปี 2023 ที่ผ่านมา เราเห็นการเปลี่ยนแปลงครั้งใหญ่ใน WordPress Ecosystem โดยการดูแลด้านความปลอดภัยแบบเดิม ๆ มักเน้นไปที่การแก้ไขปัญหามากกว่าการป้องกัน (เช่น การติดตั้งปลั๊กอินความปลอดภัยที่ไม่ค่อยช่วยอะไรได้ในหลังบ้านแล้วก็จบ) แต่ผลสำรวจแสดงให้เห็นว่าความปลอดภัยกลายเป็นสิ่งสำคัญอันดับต้น ๆ ของนักพัฒนา WordPress โดยมาตรการป้องกันที่สำคัญที่สุดยังคงเป็น Vulnerability Management, 2FA Authentication และ Login Hi-Jacked Prevention

เว็บที่ใช้ WordPress ปลอดภัยหรือไม่? ให้ข้อมูลตอบคำถาม

ข้อมูลจาก Patchstack ระบุว่า ปลั๊กอินคือต้นเหตุของช่องโหว่ด้านความปลอดภัยถึง 97% ในปี 2023 (ใช่ครับ WordPress ไม่ใช่สาเหตุของความไม่ปลอดภัย แต่เป็นปลั๊กอินที่ติดตั้งเสริมต่างหาก!) ส่วนธีมคิดเป็น 3% และมีเพียง 0.2% ที่มาจาก WordPress Core (ซึ่งช่องโหว่ 13 รายการใน core นั้นก็ไม่ได้รุนแรงมากนัก)

สาเหตุหลักของความไม่ปลอดภัยบน WordPress ที่คนทั่วไปเข้าใจผิด

ข้อมูลด้านบนแสดงให้เห็นว่า WordPress ยังคงเป็นแพลตฟอร์มที่ปลอดภัย แต่เป็นปลั๊กอินที่ผู้พัฒนาปล่อยทิ้งร้างหรือไม่โค้ดออกมาไม่ดีต่างหาก เราขอเสริมอ้างอิงข้อมูลจาก iThemes Security ว่าใน Vulnerability 1,779 รายการของพวกเขาที่เปิดเผยในปี 2022 นั้น 93.25% มาจากปลั๊กอิน ใกล้เคียงกับตัวเลข 97% ในปี 2023 ที่ Patchstack รายงาน

ประเภทของการโจมตีจากเว็บไซต์ที่ไม่ได้ดูแลความปลอดภัย

- Cross-Site Scripting (XSS) คิดเป็น 53.3% ของช่องโหว่ความปลอดภัย WordPress ใหม่ทั้งหมด

- Cross-Site Request Forgery (CSRF) 16.9%

- Broken Access Control 12.9%

ซึ่งข้อมูลสนับสนุนจาก Wordfence ได้เปิดเผยรายงาน Critical Vulnerability ประจำปี 2023 ซึ่งพูดถึงการเติบโตของช่องโหว่ที่ส่งผลกระทบสูงเช่น Permission Vulnerability, Unauthenticated File Uploads, และ Unauthenticated Permission Change พวกเขาสังเกตเห็นการเพิ่มขึ้นของช่องโหว่ SQL injection, stored XSS และ reflected XSS ซึ่งสอดคล้องกับข้อมูลของ Patchstack

ภาพรวมความรุนแรงของการเจาะช่องโหว่บน WordPress

หากวัดด้วยความรุนแรง CVSS ซึ่งเป็นเกณฑ์มาตรฐานในการวัดความรุนแรงของช่องโหว่จะพบว่า 42.9% ของช่องโหว่ใหม่มีคะแนนความรุนแรง CVSS ในระดับสูงหรือวิกฤติ แต่ทาง Patchstack มองว่ามันไม่ได้สะท้อนสถานการณ์ในโลกความจริงเท่าไหร่ พวกเขาเลยมีเกณฑ์ Patchstack Priority Score แทนและพบว่า 13.6% ของช่องโหว่มีความเสี่ยงสูงที่ต้องดำเนินการทันที, 34.7% มีความเสี่ยงปานกลาง และประมาณครึ่งหนึ่งมีความเสี่ยงในระดับต่ำ

สิ่งที่น่ากังวลคือ เรื่องการเข้าถึงสิทธิ์ผู้ใช้

อธิบายง่าย ๆ ครับว่า การเจาะส่วนใหญ่คือ แฮคเกอร์จะเล็งเพื่อเข้าถึงบัญชีระดับแอดมินของเว็บไซต์ให้ได้ เพราะแอดมินมีสิทธิ์ที่จะทำอะไรก็ได้กับเว็บไซต์ เจาะแอดมินได้ก็คือหวานเจี๊ยบ แต่รายงานล่าสุดพบว่า 58.9% ของช่องโหว่ใหม่ไม่จำเป็นต้องเจาะแอดมินให้ได้ก็สร้างความเสียหายให้คุณได้แล้ว นั่นทำให้ช่องโหว่เหล่านี้อันตรายยิ่งขึ้นไปอีกและน่ากังวลครับ โดยมีเพียง 13.4% เท่านั้นที่ต้องใช้สิทธิ์ผู้ดูแลระบบ

ยกตัวอย่างความรุนแรงบนเว็บไซต์ในเหตุการณ์จริงให้เห็นภาพ

ในปี 2023 Patchstack พบว่าช่องโหว่ XSS เพียงรายการเดียวที่เจอใน Freemius Framework (หลายปลั๊กอินใช้บริการรายนี้ในการยืนยันว่าใช้ซอฟต์แวร์แท้ครับ) สามารถแพร่ไปติดปลั๊กอินที่ใช้บริการได้ (โดนไป 1,248 ตัว!) เขาจึงแนะนำให้นักพัฒนาเลือกใช้เทคโนโลยีอย่างรอบคอบและอัปเดตแพตช์ความปลอดภัยโดยเร็วเมื่อมีการเปิดเผยออกมา

เหตุการณ์เหล่านี้ย้ำให้เห็นถึงความสำคัญของการอุดช่องโหว่อย่างรวดเร็วเพื่อป้องกันการโจมตีในวงกว้าง การอัปเดตอัตโนมัติและการใช้รหัสผ่านที่ยาวและซับซ้อนก็ช่วยลดความเสี่ยงได้เช่นกันครับ

มุมมอง Patchstack ต่ออนาคตความปลอดภัยเว็บไซต์

มองไปข้างหน้าถึงปี 2024 คาดว่าจำนวนช่องโหว่ WordPress ที่ถูกค้นพบจะยังคงเพิ่มขึ้นอย่างต่อเนื่อง รัฐบาลของต่างประเทศก็กำลังเริ่มกำหนดให้นักพัฒนา Open Source ต้องใช้ Protocol ที่เข้มงวดมากขึ้น อย่างเช่น EU Cyber Resilience Act และ US Securing Open-Source Software Act (ส่วนประเทศไทยของเราก็คงต้องละไว้ในฐานที่เข้าใจครับ เรื่องความปลอดภัยและความเป็นส่วนตัวยังไม่ได้ปฏิบัติและให้ความสำคัญอย่างมีรูปธรรม)

สรุปแล้ว ปี 2024 กำลังจะเป็นปีแห่งการสนทนาครั้งสำคัญเกี่ยวกับความปลอดภัยของ WordPress ทั้งในแง่ของการจัดการซอฟต์แวร์ที่ใช้อย่างเหมาะสม ไปจนถึงการสร้างความมั่นใจให้กับผู้ใช้มากขึ้น ทาง Patchstack มองเห็นความคืบหน้าในทิศทางที่ถูกต้อง

ตัวเลขไม่ได้น่ากลัว แต่เป็นจุดแข็งของ WordPress

ก่อนจบบทความนี้ เราขอย้ำถึงความสำคัญของการดูแลรักษาความปลอดภัยอย่างสม่ำเสมออีกครั้งนะครับ แม้ว่าปีที่แล้วจะมีจำนวนช่องโหว่ที่ค้นพบสูงมาก แต่คุณไม่ต้องกังวลไปครับ

เนื่องจากธรรมชาติของซอฟต์แวร์ Open Source อย่าง WordPress คือการเปิดเผยทุกอย่างทำให้มันมีความโปร่งใส คุณ “รู้” ว่ามีช่องโหว่เกิดขึ้นและสามารถแก้ไขได้อย่างรวดเร็ว ซึ่งมันข้อดีที่เหนือกว่าซอฟต์แวร์ Closed Source อื่น ๆที่มีช่องโหว่ร้ายแรงแต่คุณไม่เคยได้ยินว่ามีช่องโหว่ครับ (เพราะภาพลักษณ์เสียหายนั่นเอง)

เมื่อเราพูดถึงเรื่องความปลอดภัยเว็บไซต์และซอฟต์แวร์ การมีช่องโหว่คือสัจธรรมที่เกิดขึ้นอยู่ตลอดเวลา ฉะนั้น “รู้ว่ามี ย่อมดีกว่าไม่รู้” ครับ

มาตรการและการดูแลช่วยลดความเสียหายและค่าใช้จ่ายได้

สุดท้ายนี้ ขอให้มั่นใจได้เลยว่า หากคุณทำเว็บไซต์มาและมีการดูแลรักษาอย่างเหมาะสมและสม่ำเสมอพร้อมทั้งปฏิบัติตามแนวทางพื้นฐานด้านความปลอดภัยตั้งแต่เริ่มต้น บริษัทของคุณจะสามารถประหยัดค่าใช้จ่ายและหลีกเลี่ยงความเสียหายจากปัญหาความปลอดภัยได้ถึง 99% เลยทีเดียวครับ Security is a must, not an option ครับ